-

Struts2再曝S2-020补丁绕过漏洞 正则表达式过滤不严

网络 2014/4/27 7:12:554月24日,网络曝出文章“安全研究人员指出Apache Struts2在漏洞公告S2-020里,在处理修复CVE-2014-0094的漏洞修补方案存在漏洞,导致补丁被完全绕过。”

受影响产品:

Struts 2.0.0 – Struts 2.3.16.1

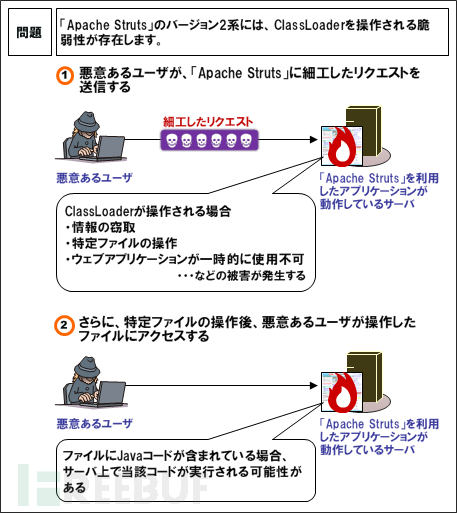

成因与威胁:Apache Struts 2.0.0-2.3.16版本的默认上传机制是基于Commons FileUpload 1.3版本,其附加的ParametersInterceptor允许访问'class' 参数(该参数直接映射到getClass()方法),并允许控制ClassLoader。在具体的Web容器部署环境下(如:Tomcat),攻击者利用 Web容器下的Java Class对象及其属性参数(如:日志存储参数),可向服务器发起远程代码执行攻击,进而植入网站后门控制网站服务器主机。

让我们一起来回顾一下Struts缝缝补补的历史(万恶的正则表达式):

2007年1月:

<param name="excludeParams">dojo\..*</param>

2008年6月:

<param name="excludeParams">dojo\..*,^struts\..*</param>

2012年3月:

<param name="excludeParams">dojo\..*,^struts\..*,^session\..*,^request\..*,^application\..*,^servlet(Request|Response)\..*,parameters\...*</param>

2013年10月:

<param name="excludeParams">^dojo\..*,^struts\..*,^session\..*,^request\..*,^application\..*,^servlet(Request|Response)\..*,^parameters\..*,^action:.*,^method:.*</param>

2014年3月(S2-020):

<param name="excludeParams">^class\..*,^dojo\..*,^struts\..*,^session\..*,^request\..*,^application\..*,^servlet(Request|Response)\..*,^parameters\..*,^action:.*,^method:.*</param>

漏洞详情:Struts 2.3.15.1之前的版本,参数action的值redirect以及redirectAction没有正确过滤,导致ognl代码执行。

修复方式:将 '^class\.*'添加到excludeParams列表内

2014年4月……

从目前公布的信息来看,这个漏洞的局限性很高,利用范围仍然有限。

目前官方在GitHub上对该问题做出了修正(临时)。

代码修复详情:

core/src/main/resources/struts-default.xml - <param name="excludeParams">^class\..*,^dojo\..*,^struts\..*,^session\..*,^request\..*,^application\..*,^servlet(Request|Response)\..*,^parameters\..*,^action:.*,^method:.*</param> + <param name="excludeParams">(.*\.|^)class\..*,^dojo\..*,^struts\..*,^session\..*,^request\..*,^application\..*,^servlet(Request|Response)\..*,^parameters\..*,^action:.*,^method:.*</param>

请注意多处都要修改。

在4月24日下午,又有同学贴出了终极修改方案:

修改struts源码

com.opensymphony.xwork2.interceptor.ParametersInterceptor将此处代码:

public void setExcludeParams(String commaDelim) { Collection<String> excludePatterns = ArrayUtils.asCollection(commaDelim); if (excludePatterns != null) { excludeParams = new HashSet<Pattern>(); for (String pattern : excludePatterns) { excludeParams.add(Pattern.compile(pattern)); } } }修改为:

public void setExcludeParams(String commaDelim) { Collection<String> excludePatterns = ArrayUtils.asCollection(commaDelim); if (excludePatterns != null) { excludeParams = new HashSet<Pattern>(); for (String pattern : excludePatterns) { excludeParams.add(Pattern.compile(pattern)); } } //s021 zhenzheteng Pattern s021_1 = Pattern.compile("(.*\\.|^)class\\..*",Pattern.CASE_INSENSITIVE); Pattern s021_2 = Pattern.compile(".*'class&'.*",Pattern.CASE_INSENSITIVE); Pattern s021_3 = Pattern.compile("(.*\\.|^)class\\[.*",Pattern.CASE_INSENSITIVE); excludeParams.add(s021_1); excludeParams.add(s021_2); excludeParams.add(s021_3); }Struts历史漏洞回顾:

S2-020: http://struts.apache.org/release/2.3.x/docs/s2-020.html

S2-019的远程代码执行漏洞: http://sebug.net/vuldb/ssvid-61048

S2-016官方补丁分析:http://www.freebuf.com/articles/web/11234.html

S2-013的漏洞分析:http://www.freebuf.com/vuls/9757.html

Struts2最近几个漏洞分析&稳定利用Payload: http://www.freebuf.com/articles/web/25337.html

希望Struts官方能在爆出漏洞的第一时间完美的堵上…..

另外关于S2-020:http://sec.baidu.com/index.php?research/detail/id/18

阅读(976) 分享(0)

上一篇: 新浪被吊销牌照后的影响

下一篇: 盗版影视站长暴利时代终结 流量已大幅贬值